マイナンバー 何からはじめよう

みなさんこんにちは。日本情報システム株式会社 ICTソリューション部の大阿久です。

前回に続き、企業におけるマイナンバー制度への取り組みについて解説します。

第2回は、何から始めるべきか、というテーマですすめていきます。

まずは、ガイドライン

すでにマイナンバー対応を進めている企業様も多くいらっしゃることでしょう。

しかし、どう進めていくかわからない、または手戻りばかりでなかなか決まらない、という悩みをお持ちのご担当者様方もいらっしゃるかと思います。

仕事でマイナンバーに関わる、そんな方にまず目を通して頂きたいのが 「特定個人情報の適正な取扱いに関するガイドライン(特定個人情報保護委員会発行) 」 です。

やや難解な表現もありますが、深追いをせず、まずは全体を把握することが大切です。

オフィスを見回して想像してみる

ガイドラインの次はオフィスへ目を向けてみましょう。「この場所で大切な情報を扱う」ということを想像したとき、どのような点が課題となるでしょうか。

ガイドラインが示している「企業が遵守するべきこと」は、決して簡単なものではありません。

そのため、一定の企業に対して特例的な対応方法が示されています。 企業ごとに、既存の取り組みや、従業員規模、派遣社員の割合、営業所や店舗の数など、取り扱う事務の特性は様々です。

ですから、どう対応すれば適切な安全管理となるか、その答えは企業ごとに異なります。

取り組みの着地点

マイナンバーという大切な情報を守るために、ガイドラインでは、安全管理を4つの目線で検討することを求めています。検討した安全管理は、「取扱規程」としてまとめる必要があります。

4つの安全管理とは、「組織体制」「従業員教育」「オフィス環境」「パソコン環境」と考えてください。これらを、マイナンバーを取扱う事務に適用し、教育、監督、改善を継続的に行っていきます。

これらに加えて、企業として法令遵守への取り組みを宣言する役割が、「基本方針」にあたります。 安全管理は時として事務に負担を強いることもあるでしょう。 経営層からのメッセージは安全管理の取り組みを推進する上で重要なものとなります。

次回は「早めに取り組むべきこと」

今回は制度が求める安全管理の取り組み方について、大筋の流れを解説いたしました。次回は早めに取り組むべきことについて話を進めてまいります。

マイナンバー 対応は進んでいますか

みなさんこんにちは。日本情報システム株式会社 ICTソリューション部の大阿久です。

今回は企業におけるマイナンバー制度への取り組みについて触れていきます。

一見難解な制度ですが、できるかぎり、わかりやすく解説したいと思います。どうぞよろしくお願いします。

このブログで触れること

政府広報等により、マイナンバーの言葉を耳にする機会がふえています。2015年10月より、順次、住民票に記載の住所へ通知書が送付されます。これから始まる新しい制度のために、全ての企業、団体、個人が準備をしなくてはなりません。 これから3回にわたり、一般的な企業が、新制度に向けてどのような準備をするべきか、対策を行う企業の目線で解説します。簡単な制度の概要と、企業が行うべき対応について大筋の流れをご理解いただくことに焦点を当てたいと思います。

制度についてほんの少し

マイナンバー制度は、新しい納税のしくみとも言えます。これを社会保障と一体で推進していくものです。企業として気にするべきことは個人情報保護法の改正です。マイナンバー制度の導入にあたり、これまでの個人情報保護法に新たなルールが上乗せされました。これを監督する国の組織も編成され、個人情報を大切に扱うための仕組みづくりが進められています。

事業主としてのマイナンバー

これまでは一部の業種を除き、企業に対して個人情報保護の義務はありませんでした。しかし、マイナンバー制度が導入されることで大きく変化します。国内の全ての企業が、源泉徴収や社会保険関係の事務に利用することを目的に、従業員のマイナンバーを管理することになります。

まとめ

企業は、従業員の大切な情報を守るという新たな役割を担うことになりました。ですが、質の良いセキュリティ商材を使えば万全というものではありません。次回は制度が求める安全管理の取り組み方について、大筋の流れを解説いたします。

何故情報漏えいするのか?情報セキュリティーについて考える

みなさんこんにちは。日本情報システム株式会社 ICTソリューション部の鶴巻です。

先週までは、弊社エンジニアの進藤が多要素認証についてご紹介させていただきましたが、今週は進藤に代わって、私が、昨今のトレンドキーワードでもあるマイナンバー対策にも関わってくるであろう、情報漏えい事故についてご案内させて頂きます。

そもそも情報セキュリティについて考える

昨今ニュースでも個人情報が漏えいしたという記事をよく目にしますが、「なぜ情報漏えいしたのか?」という原因の部分まで深く説明されている内容は少ないのではないでしょうか?

大手公的機関からの情報漏えい事故も、コンピュータウィルスによってパソコンが攻撃されて個人情報が大量に流出したという説明が数多く見られますが、本当の原因は既に準備されている会社のルールに則った運用が適切にされていなかったこと、業務に携わっていた担当者が、自分の取り扱っていた情報が重要な情報であったという認識が希薄であったという、この2点に尽きるのではないでしょうか?

情報セキュリティを理解するためには、まず日々取り組まれる業務の中で大切な情報は何であるかを明確にするところからスタートするべきなのです。守るべき重要な情報が明確になったら、その情報をどのように守るのか?を考える。これが情報セキュリティの第一歩となります。

私は、企業セキュリティ向上の為のセミナーに登壇させて頂く機会が多々あるのですが、必ず説明する内容の一つに、業務に携わっている社員の情報セキュリティの意識(リテラシー)を高めることで高い費用を払って導入したセキュリティツールの効果を何倍にも高めることができるとご紹介させて頂いています。

情報漏えいの原因

セキュリティツールベンダである、シマンテック社のデータを下図に掲載していますが、日本の情報漏えいの約8割弱が、人的要因によるものであると説明されています。

裏を返すと、日本の情報漏えいの約8割弱と言われる人的原因に対策をすることで、ほとんどの情報漏えい事故は防げると言っても過言ではないという見方も出来るのではないでしょうか?

35%と言われている従業員の不注意とは、「そもそも重要な情報であるということを知らなかった」「作業ミス」が大半を占めており、42%に関しては意図的な犯罪であると説明されています。

アメリカの犯罪心理学者ドナルド・R・クレッシー氏が提唱した、不正のトライアングルによると、「動機・プレッシャー」「機会の認識」「正当化」この3点が揃うことで不正が行われると言われています。

各項目の詳細に関しては、又の機会とさせていただきますが、 ドナルド・R・クレッシー氏は、上記3要素が揃った際に、人的不正が行われると説明しています。

情報セキュリティの第一歩として

色々と説明をしてきましたが、人的要因による情報漏えい対策を行なうことで、昨今世間を騒がせている情報漏えい対策の第一歩としては十分な効果が見込まれると私は考えています。

高額な情報漏えい対策ツールを購入するより、社員全員がどのような情報が社内で取り扱われており、自分の業務で係る部分はどこなのか?を理解してもらうことが実は情報セキュリティの第一歩なのではないでしょうか?

FIDOがパスワードの要らない世界を実現する!

みなさんこんにちは。日本情報システム株式会社 ICTソリューション部の進藤です。

今回は、FIDO、U2F、UAFについてご紹介します。

FIDO(ファイド)とは

FIDOは“Fast IDentity Online”の略で、2012年7月に設立された非営利団体です(FIDO Alliance)。また、この団体が考案した認証規格もFIDOと呼びます。

FIDO Allianceは、パスワードによるログイン認証を廃止するための規格を策定しており、Microsoft、Google、PayPal、Lenovoなどの大企業が参入しています。

MicroSoftはWindows次期バージョンの「Windows 10」において、FIDOの認証方式をサポートすると発表しています。

以前の記事から書かせていただいておりますが、パスワードだけの認証は、さまざまな脅威にさらされる危険性があります。オンラインサービスを提供する企業・団体は、顧客のパスワードが流出する問題を解決するために、2段階認証を取り入れています。しかし、携帯電話やセキュリティトークンから生成されるワンタイムコードを利用するため、それらのデバイスを紛失したり所持していなかったりする場合の利便性が低いと言えます。

スマホのロック解除に利用するマトリクスや指紋認証といった高度な技術がありますが、オンラインサービスの認証もこれらのローカルデバイスによる認証技術を活用できないかと検討され、考案されたのが 【U2F(ユーツーエフ)】と【UAF(ユーエーエフ)】といった規格です。

U2F(ユーツーエフ)とは

U2Fとは、「Universal 2nd Factor」の略であり、現在の2要素認証の技術を進化させた認証です。

U2Fとは「Universal Second Factor」の略であり、現在の2要素認証の技術を進化させた認証のことです。2要素目のキーとして用いているデバイスから公開鍵と秘密鍵のペアとそれらを関連付けるKeyHandleを生成し、その公開鍵とKeyHandleを事前にブラウザ経由で認証サービスに送信し、登録する方式をとっています。 認証の際には、認証サービスがKeyHandleをブラウザ経由でU2F端末に送信し、U2F端末はそのKeyHandleに関連付けられた秘密鍵でシグネチャを作成し、それを認証サービスに送信します。認証サービスは事前に登録された公開鍵を利用してそのシグネチャの正当性を確認します。認証サービスから送信されるKeyHandleに関連する秘密キーを見つけられない場合は、U2F端末が反応しない仕組みで、今までのセキュア性に加えさらに中間者攻撃にも強いとされています。

※引用元

FIDO U2F対応CloudGate UNOで「Strong Authentication」というセキュアな世界の実現を目指します。 | 株式会社インターナショナルシステムリサーチ

http://www.isr.co.jp/news/2015416

私自身、最初は「とりあえず複雑な認証なんだろう。」「解説ですら難しい。」という印象でした。

U2Fは、以前、所持情報についてご紹介したICカードなどに用いられてる公開鍵暗号方式に基づいて策定されたそうなので、先に公開鍵暗号方式について調べてみるとわかりやすいかもしれません。

U2Fに対応したセキュリティーキーのモノ自体も安いですし、前回のGoogleアカウント認証でご紹介したように、登録作業もすごく簡単なのでユーザー側の負担は最小限に抑えられていると思います。

UAF(ユーエーエフ)とは

「UAF」とは、Universal Authentication Framework の略であり、FIDO対応のデバイスを用いてパスワードを使わずに行う認証のことです。

これは、デバイスに自分を認証させる情報を登録し、そのデバイスをオンラインサーバで登録するという仕組みです。

この仕組みの最大のポイントは認証を個人の認証とデバイスの認証に分解したということです。

基本的にパスワードを使わないという時点で、知識情報以外の要素で認証するはずで、

- デバイスと自分を認証させる・・・生体情報認証

- デバイスとオンラインサーバ・・・所持情報認証

のような認証になるのではないでしょうか。

以前、生体認証についてご紹介しましたが、個人の生体情報が流出してしまうと、その認証での安全性の回復は極めて困難になりますが、このUAFでは、インターネットを経由するのはデバイス情報のみになる為、そのデバイスを紛失する以外に個人の生体情報が流出する可能性は無くなります。

FIDOは、将来的に全ての認証をこのUAFでカバーしたいと考えているそうです。

まとめ

いかがでしたか。

だんだんと難しい言葉が増えてきていますが、わかりやすく説明できていますでしょうか。

次回もセキュリティの話題をご提供します。

YubiKeyを使ったGoogleアカウントの2段階認証

みなさんこんにちは。日本情報システム株式会社 ICTソリューション部の進藤です。

今回は、実際にYubiKeyを使ったGoogleの2段階認証をご紹介します。

準備

以下の2点を用意します。

- Googleアカウント

- YubiKey(U2F対応)

Yubikey(U2F対応)と1円玉の比較。Yubikeyちっちゃ。

このYubiKeyは、株式会社インターナショナルシステムリサーチ(ISR)様主催の「パスワードのいらない社会へ 認証強化対策セミナー」に参加した際のアンケート回答プレゼントとして頂きました。

セミナーにはYubico社の方も登壇されていました。

手順

※以下の手順は2015年8月現在のものです。

画面や操作手順は変更されている場合がありますのでご了承ください。

1.ログイン

通常のID/PWでGoogleアカウントにログインします。

Googleアカウントのログイン画面

2.アカウントの管理、保護、安全対策画面

Googleアカウント全般の設定画面が表示されます。

【ログインとセキュリティ】をクリックします。

上記赤枠部分をクリックします

3.Googleへのログイン|パスワードとログイン方法

ログインパスワードやバックアップオプションの管理画面が表示されます。

【2段階認証プロセス】をクリックします。

上記赤枠部分をクリックします

4.2段階認証プロセス|セキュリティ キー

2段階認証管理画面が表示されます。ここではセキュリティ キー以外の2段階認証も設定できます。

【セキュリティ キー】タブ内、【管理】をクリックします。

上記赤枠部分をクリックします

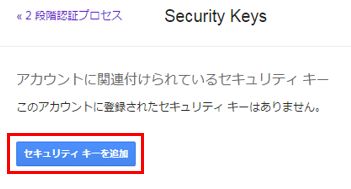

5.2段階認証プロセス|Security Keys

セキュリティ キーの登録画面が表示されます。

【セキュリティ キーを追加】をクリックします。

上記赤枠部分をクリックします

6.2段階認証プロセス|Security Keys

セキュリティ キーの登録手順が表示されます。

画面の手順に従って、YubikeyをパソコンのUSBポートに挿入の上、【登録】をクリックします。

YubikeyをUSBポートに挿入し、上記赤枠部分をクリックします

7.2段階認証プロセス|Security Keys

セキュリティ キーの登録完了画面が表示されます。

【登録済み】と表示されていることを確認します。【完了】をクリックします。

上記赤枠部分をクリックします

8.2段階認証プロセス|Security Keys

登録したセキュリティキーの情報が表示されます。

9.さっそく使ってみる。

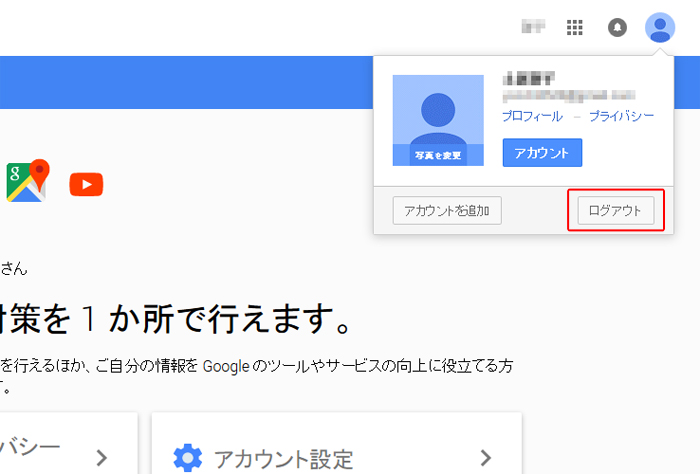

一度ログアウトします。

画面右上のアイコンをクリックし、【ログアウト】をクリックします。

10.ログイン

ログイン画面が表示されます。

再度パスワードを入力し、【ログイン】をクリックします。

11.おおー出た

2段階認証プロセス画面が表示されます。

Yubikeyをタッチします。

ログインできれば完了!これでアカウント保護はバッチリ。

まとめ

いかがでしたか。

Googleアカウントは様々なサービスと連携していることもありますので、簡単にセキュリティを高めるにはYubikeyが大変便利です。

次回は、今回の準備で使用したYubiKeyの「U2F」対応というキーワードについて、

詳しくご紹介する予定です。

Googleアカウント、多段階認証・多要素認証マストな件

みなさんこんにちは。日本情報システム株式会社 ICTソリューション部の進藤です。

これから4回にわたり、Googleの2段階認証について掲載していきます。

今回は、Googleの2段階認証の概要をご紹介します。

概要

Googleの2段階認証は、「通常パスワード+コード」または、「通常パスワード+セキュリティキー」の2段階認証(2要素認証)を使用します。 (2段階認証、2要素認証について詳しく知りたい方は以前の記事「多要素認証とは」をご覧ください。)

「通常パスワード+コード」の場合、通常のパスワードを入力後、携帯電話にコードが送信され(または認証システムのアプリからシークレットキーが生成され)、そのコードを入力する仕組みです。

「通常パスワード+コード」の場合、通常のパスワードを入力後、携帯電話にコードが送信され(または認証システムのアプリからシークレットキーが生成され)、そのコードを入力する仕組みです。 「通常パスワード+セキュリティキー」の場合、登録されている物理セキュリティキーをUSBポートに接続するだけでログインできます。

「通常パスワード+セキュリティキー」の場合、登録されている物理セキュリティキーをUSBポートに接続するだけでログインできます。※Googleの2段階認証について詳しく知りたい方は以下Googleアカウントヘルプをご覧ください。

Google アカウントヘルプ|2 段階認証プロセス

https://support.google.com/accounts/topic/28786?hl=ja&ref_topic=3382253

2段階認証が必要な理由

なぜ、2段階認証が必要なのか?

答えは簡単です。 パスワードを盗むことはみなさんが考えている以上に簡単だからです!

パスワードを盗む、というと何やらコンピュータに精通しているマニアがあれやこれや専門知識を駆使していそうなイメージですが、実は案外簡単な方法を用いることが多く、誰でも出来てしまうのではないか、というレベルです。例えば、次のような方法があります。(※いいことありません。決して試さないでください。)

- パスワードを書いた紙や付箋を盗んだり、背後から見て盗み取る

- 名前や誕生日、好きな言葉などを次から次へと入力してみる。

- 桁数が決まっていれば、全ての数字の組み合わせを入力してみる。(総当り攻撃)

パスワードを間違えた回数でロックがかかるような仕組みがない場合、総当り攻撃は特に危険です。

0から9までの4桁の数字の組み合わせは1万しかありませんので、頑張れば人の手でパスワードを割り当てることも可能です。(1万回目ではなく、1回目にアタリを引く可能性もありますので。。)

Googleパスワードは英数字の組み合わせだから大丈夫!という方、最近はディクショナリアタックなるものがあり、パスワードに設定しそうな単語が登録されている不正なシステムを利用することで、6文字のパスワード(21億7678万2336の組み合わせ)が15秒で破られてしまうこともあります。

Googleパスワードが盗まれたらどうなるでしょうか。Googleアカウントのパスワードを盗まれた場合、いわゆる「Googleアカウントが乗っ取られた」状態になります。

今やGoogleアカウントは様々なサービスと連携しています。たとえばショッピングサイトのログインにGoogleアカウントを利用していて、しかもクレジットカード情報をそのサイトに登録していたら・・・簡単にカードを不正利用されてしまいます。

もちろん、メールアカウントを踏み台にして、スパムメールを一斉送信されたり、ウィルスがばらまかれたりといった被害も考えられますので、さんざんな目に遭い、再起不能になることでしょう。

このように、自分のアカウントに重要な情報が登録されている場合、盗まれたことによって起こりうる最悪の事態を知っておかなくてはなりません。すると、ひとつのパスワードだけでは安心できない、多段階認証、多要素認証が必要!という考えに至るはずです。

まとめ

いかがでしたか。簡単ですが、Googleアカウント認証についてご紹介しました。

次回は実際にテスト用Googleアカウントに2段階認証を使ってご紹介していきます。

いまさら聞けない多要素認証(4)所持情報について

みなさんこんにちは。日本情報システム株式会社 ICTソリューション部の進藤です。

今回は、認証の3要素のひとつ所持情報についてご紹介します。

所持情報の概要

所持情報とは、本人しか所持していないもののことをいい、主に身分証明書やクレジットカード、携帯電話、IC(Integrated Circuit)カードなどがあります。

ITっぽいのは抜きにして、家の鍵、銀行の通帳と印鑑などもこれに該当します。

ICカードは公開鍵暗号方式を利用して、外部から秘密鍵を読み取れなくすることで高いセキュリティが確保されています。内部の情報にアクセスするためには正規の手順を踏むことが必要であり、外部から直接メモリにアクセスして情報を読み出すことが困難な仕組みになっています。

問題点

所持情報は、物理的な"モノ"であるため破損、紛失、盗難といった問題がつきまといます。

しかし、これらの問題は良くも悪くも実例が多いうえ、問題を発見しやすいことから、発行元のサポート対応が早いというのが不幸中の幸いです。

これらの問題に所持者が気づかない場合、悪用、不正アクセス、情報漏えいにつながり、発行元にも相応の負荷が生じます。

運用・管理コスト

所持情報は運用・管理コストがかかります。以下は、クレジットカードを運用・管理するためのプロセスの一例です。

- 本人へカードの発行

- 問題発生時、カードの失効、再発行、認証側のカード情報を無効にする

- 24時間対応受付窓口

カードやそれを読み込むカードリーダーの物理的コストと、上記の一例にあるように、管理・運用面では人件費等のコストが生じます。後者のコストを減らすには、上記プロセスを自動化するなど対応方法はありますが、それはそれで開発コストがかかってしまいます。

つまり、どうやってもコストがかかってしまうというです。

まとめ

いかがでしたか。簡単ですが、3週にわたり認証の3要素をご紹介しました。なんとなくでもイメージできましたでしょうか。

この3要素の性質をふまえ、【知識情報】+【所持情報】の多要素認証プロダクト開発を攻めていこう!ということになり、YubiKeyに辿りついたという経緯です。

しかし、何は無くともセキュリティの重要なポイントは、「使う人の意識ありき」という点にあります。

どんなに素晴らしいセキュリティの仕組みを建付けたとしても、使う人の意識で大きく左右されてしまうことは避けられません。

次回は、Googleアカウント認証についてご紹介する予定です。